Últimamente he tenido problemas con mis servidores, en cuanto tuve que restaurar a los valores de fabrica mi VPS interlan.dev y ahora tuve que abandonar mi servicio de hosting para interlan.ec, así que mientras descubría como valerme por mi mismo sin depender de un hosting compartido, he visto con curiosidad algunos registros de los logs de mi server: w00tw00t Scan.

En adelante, seguiré revisando los logs, siempre tienen cosas curiosas puesto que prácticamente el estar en internet es una vulnerabilidad. Aunque no sea un ataque explicito hacia mi server, los escaneos de vulnerabilidades ya cuentan como ataques.

Tabla de contenidos

Introducción

Muchas veces la respuesta para un problema empieza por buscar el historial de logs, como en el caso de cuando quería actualizar mi instancia de Nextcloud y no podia.

De logs de mi server: w00tw00t Scan

En este caso, me he encontrado con la siguiente línea:

[21/Jun/2016:06:35:55 -0400] “GET /w00tw00t.at.blackhats.romanian.anti-sec:) HTTP/1.1” 400 0 “-” “ZmEu”

En un principio me pareció algo extraño así que me dispuse a investigar. Realmente no hay mucha información en internet sobre esto, pero hay, así que di con el sitio Arnon on Technology donde se explica lo siguiente

Las entradas w00tw00t son creadas por los escáneres de vulnerabilidades “ZmEu” o “DFind” como parte de un intento de ataque “banner grabbing”. Este ataque es una técnica de enumeración y en este caso, el escáner estaba buscando información sobre mi server que pueda revelar posibles “exploits”. El proceso va algo como esto: Un bot, posiblemente una computadora infectada o un servidor proxy, envía una petición “HTTP GET” con una dirección falsificada con la esperanza de que el servidor objetivo, responda con algo de información sobre sus configuraciones. En mi caso, “Nginx” determino que la petición “HTTP” estaba malformada de alguna forma, así que la rechazo con un código de error “400 Bad Request”. Al parecer, la petición carecía del encabezado “Host”, con la esperanza de que mi servidor rellene esta información, o sirva alguna otra que revele mas datos.

Aron on Technology

Habiendo visto que mi servidor también respondió con un “400 Bad Request” pude respirar tranquilo, sabiendo que al menos esta vez, mis configuraciones me han mantenido a salvo.

Hace bastante tiempo que no oía de los escáneres de vulnerabilidad, así que he investigado un poco. En la Wikipedia he encontrado esto, aunque solo en inglés:

“ZmEu” es un escáner de vulnerabilidades que busca servidores web que estén abiertos a ataques a través de “phpMyAdmin”. También intenta adivinar contraseñas “ssh” a través de métodos de fuerza bruta y deja un “backdoor” persistente. Fue desarrollado en Romania y fue especialmente común en el año 2012

Wikipedia

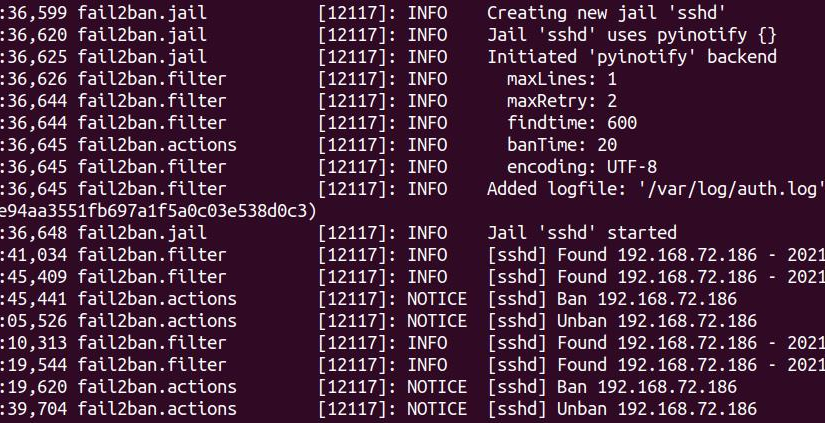

No quisiera tener que estar cambiando las contraseñas a cada rato, así que el siguiente paso seria agregar un “fail2ban” o usar archivos de llaves para “ssh”.

Siempre me pareció raro que reciba tantos ataques siendo que mi servidor, aparte de nuevo, nunca ha sido publicitado en ningún lado, pero sabiendo que es un escáner (muchos escáneres), tiene sentido que hayan llegado. Aunque seria genial si me dejaran en paz, tendré que ir viendo como reforzar la seguridad.

Te escribo por acá, porque no tengo usuario allá 🙂 Toman las direcciones publicitadas en los registros del nombre del dominio, igual que hacen los buscadores.

Jajaja pero si pones en tu mail FakeMail Akismet te manda a spam.

Gracias por el aporte. No se me ocurrió que podrían hacer un escaneo de los registros de los nombres de dominio, tengo que investigar mas como funciona eso. A ratos también es verdad que parte de los escaneos al servidor son estudiantes que hacen sus practicas.