Articulo: Email Spoofing y Phishing

En consideración a las recientes noticias sobre una gran filtración de contraseñas y correos electronicos que ha habido recientemente, te aconsejo que cambies tus credenciales. Es poco probable que te vayan a hackear por esto, pero es recomendable cambiarlas constantemente por razones que luego he de explicar. Hasta mientras, vamos haciendo un repaso sobre el…

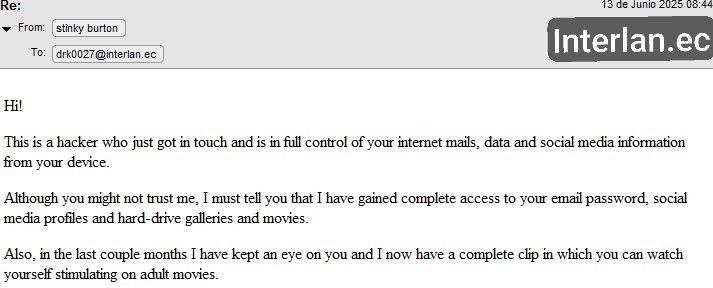

Salón de la Fama del Spam 9

Aww, sus primeros pasos, okno XD

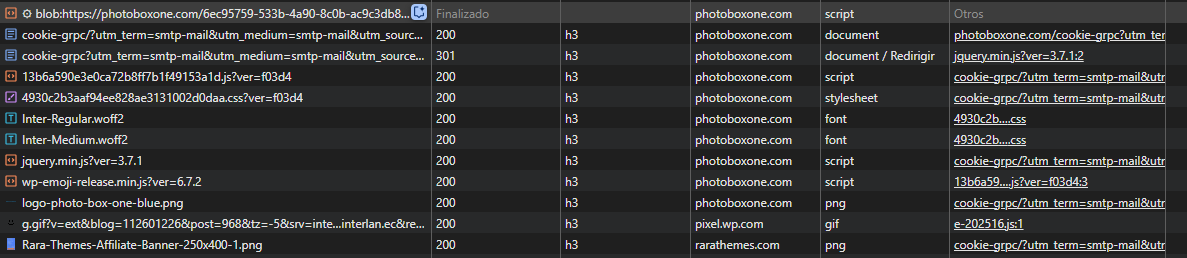

Seguridad: Comportamiento no deseado del Plugin SMTP Mail

Uno de los problemas mas frecuentes en wordpress, son las vulnerabilidades causadas por plugin. Estos pueden ser vulnerables, obsoletos o directamente maliciosos

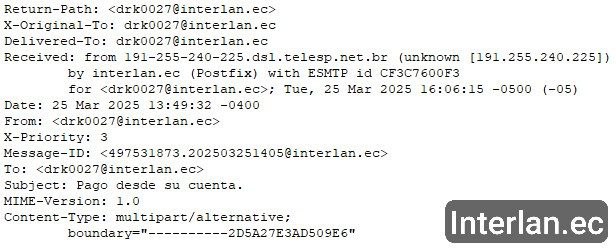

Salón de la Fama del Spam 8

No sabría decir que es esto. Claramente es SPAM, pero es tan trabajado que se me antoja muy extraño. Ahorita lo analizamos.

Seguridad: Email Spoofing

Digamos que he esperado esto para poder aprender mas sobre el Email Spoofing pues, si bien ya no es tan frecuente de verlo en Gmail, es algo que sigue apareciendo y si que puede ser intimidante si te agarra desprevenido.

Interlan

Este es mi sitio personal y profesional, donde publico mis actividades, experimentos y servicios que he ido desarrollando durante mi crecimiento profesional.

Categoría: Seguridad

Todo lo que he aprendido sobre seguridad informática.