Digamos que he esperado esto para poder aprender mas sobre el Email Spoofing pues, si bien ya no es tan frecuente de verlo en Gmail, es algo que sigue apareciendo y si que puede ser intimidante si te agarra desprevenido.

Contexto

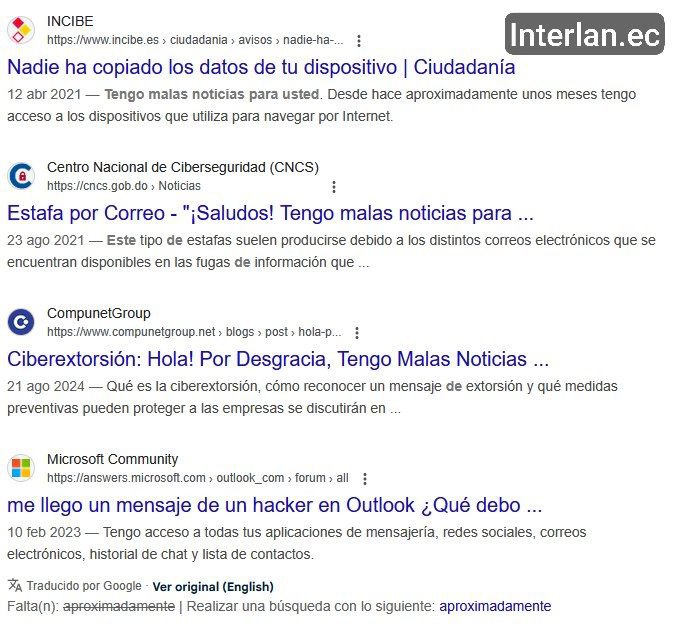

Este tipo de mensajes es sumamente común y seguro alguien que revisa la bandeja de entrada estaría familiarizado con algo como esto:

¡Saludos!

Tengo malas noticias para usted.

Desde hace aproximadamente unos meses tengo acceso a los dispositivos que utiliza para navegar por Internet.

Durante ese tiempo, he estado rastreando toda su actividad en la web.…

Es muy común y una búsqueda en internet rápidamente demuestra que es una duda frecuente que se pregunta y se aclara por todos lados.

El texto en si mismo está repetido y casi no tiene modificaciones, por lo que no me centraré en el, pues es frecuentemente explicado como un problema de seguridad, así que solo te daré un consejo: Nada te garantiza que si pagas en una extorsión, no te sigan extorsionando. Busca ayuda profesional si es algo que no puedes ignorar.

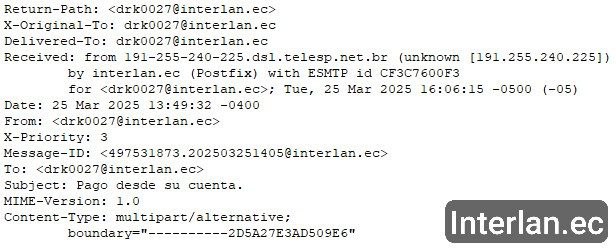

Pero algo tan común no es lo que me ha llamado la atención, sino la capacidad del atacante (aparentemente un brasileño o que usa un servidor brasileño) de usurpar mi identidad.

Email Spoofing

Email spoofing es la creación de mensajes de correo electrónico con una dirección de remitente falso. Es fácil de hacer porque los protocolos básicos del servicio de correo electrónico no tienen ningún mecanismo de autenticación. Se puede llevar a cabo desde dentro de la LAN o desde un entorno externo utilizando troyanos. Los correos electrónicos de spam y phishing suelen utilizar este engaño para inducir a error al destinatario sobre el origen del mensaje.

La suplantación de identidad ocurre por la increíble flexibilidad del viejo servicio de correo electrónico, así que no veremos pronto una solución a corto plazo, pero puedes tomar algunas medidas para mitigar sus efectos. Claro, el asunto depende de si eres un usuario o eres el administrador de sistemas.

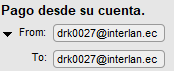

Asumiendo que no te asusta el texto del spam, puedes encontrarte un párrafo que puede resultar inquietante:

Cosas que debe evitar hacer:

*No responda a este correo (he creado este correo electrónico dentro de su bandeja de entrada y he generado la dirección del remitente).

*No intente contactar con la policía ni con otros servicios de seguridad. Además, no se le ocurra contárselo a sus amigos.

Si lo descubro (como puede ver, realmente no es tan difícil teniendo en cuenta que controlo todos sus sistemas), haré su vídeo público inmediatamente.

Puede parecer simple palabrería hasta que notas que efectivamente la dirección de correo del remitente es la tuya.

Efectivamente es tu propia identidad.

Como logran suplantar tu identidad

Imagina que tu dirección de correo electrónico es «tusuario@ejemplo.com». Un atacante podría configurar un correo electrónico para que parezca que proviene de ti, usando un software o servicio que permite modificar la cabecera del correo. El atacante podría enviar un correo con la siguiente apariencia:

De: tusuario@ejemplo.com

Para: destinatario@otroejemplo.com

Asunto: Urgente: Verificación de Cuenta

Fecha: [fecha actual]

Cuerpo del correo:

Hola,

Necesitamos que verifiques tu cuenta inmediatamente para evitar que se bloquee. Haz clic en el siguiente enlace y proporciona tu información:

[enlace malicioso]

Gracias,

Servicio de Soporte

¿Cómo lo hace el atacante?

- Modificación de la Cabecera: El atacante cambia la dirección «De» para que aparezca como si fuera la tuya.

- Contenido Persuasivo: El mensaje es diseñado para crear un sentido de urgencia, lo que aumenta la probabilidad de que la víctima haga clic en el enlace.

- Enlace Malicioso: El enlace puede llevar a un sitio web diseñado para parecer legítimo, donde la víctima podría ingresar información personal, como contraseñas o datos bancarios.

Unas cuantas medidas en Postfix para lidiar con el Spoofing

Agradecido con el usuario ThatGuy por este post:

Si habilita el servicio de envío de mensajes de Postfix (en el puerto 587), puede separar «el envío de mensajes de la retransmisión de mensajes, lo que permite que cada servicio funcione según sus propias reglas (de seguridad, políticas, etc.)» ( RFC 4409 ).

Con esta configuración, dado que los usuarios legítimos deben autenticarse para usar el puerto 587 para el envío de mensajes, puede rechazar de manera segura correo falsificado y no autenticado enviado a través del puerto 25.

Para habilitar el envío de mensajes (autenticados por SASL) en el puerto 587, agregue una sección como la siguiente al master.cf de Postfix:

submission inet n - n - - smtpd

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=private/auth

-o smtpd_sasl_security_options=noanonymous

-o smtpd_sasl_local_domain=$myhostname

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

-o smtpd_sender_login_maps=hash:/etc/postfix/virtual

-o smtpd_sender_restrictions=reject_sender_login_mismatch

-o smtpd_recipient_restrictions=reject_non_fqdn_recipient,reject_unknown_recipient_domain,permit_sasl_authenticated,reject

( Fuente )

He aplicado estos cambios y funcionan a perfección.

Un poco sobre el usurpador

Todo ataque deja algún rastro, aunque no siempre vale la pena seguirlo. En el caso del spammer, parece ser de nacionalidad brasileña, pero el hecho de que la ip de origen sea de origen domestico, me hace pensar que podría ser una botnet. Una persona habrá dado click en algún lado y su computadora se ha convertido en un zombi que manda spam sin que el dueño lo sepa.

Este tipo de cosas suelen arruinar la reputación de una red domestica, pero no importa mucho, pues no suelen ser usadas para servicios. Tampoco suele tener mucho caso intentar hacer seguimiento a los spammers, porque pueden pertenecer a una botnet y no se puede hacer nada para pararlos, así que lo único que queda es tomar algunas medidas preventivas, bloquear y seguir con la vida.

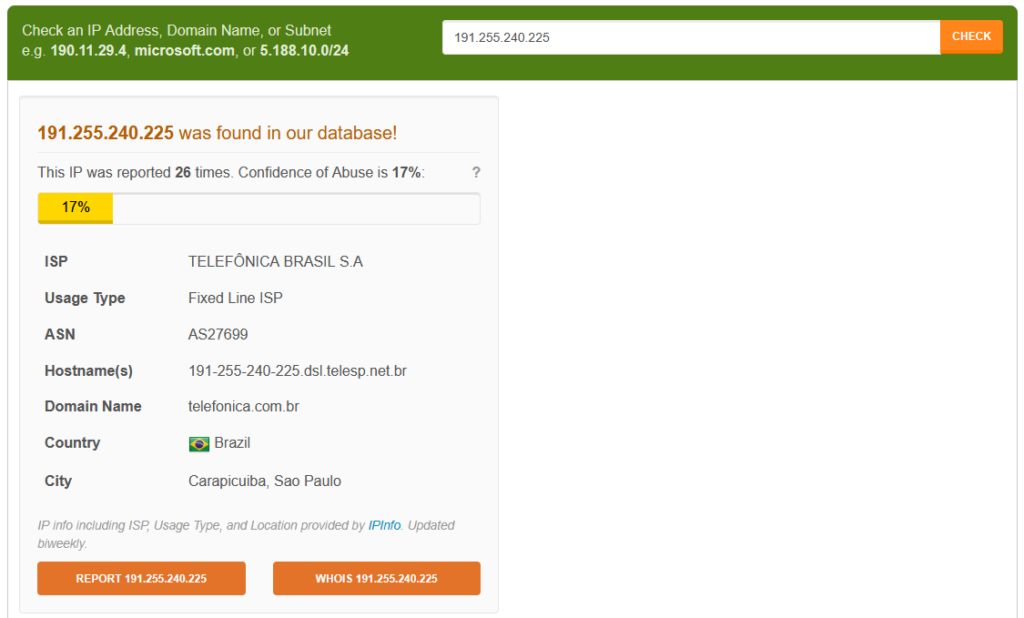

Una pequeña actualización

Justamente me encontré un video de como hacen el email spoofing y pude poner a prueba las nuevas configuraciones

helo interlan.ec 250 interlan.ec mail from:drk0027@interlan.ec 250 2.1.0 Ok rcpt to: drk0027@interlan.ec 554 5.7.1 <drk0027@interlan.ec>: Sender address rejected: Access denied data 554 5.5.1 Error: no valid recipients

Efectivamente, las nuevas configuraciones están trabajando bien